ทีมงาน TechTalkThai ได้มีโอกาสทดลองใช้ ZyWALL USG FLEX ซึ่งเป็น Firewall สำหรับ Home Office และธุรกิจ SMB ซีรี่ย์ใหม่ล่าสุดจาก Zyxel ที่เน้นประสิทธิภาพในการทำงานและรองรับเชื่อมต่อแบบ VPN หลากหลายรูปแบบ เหมาะสำหรับการทำงานแบบ Remote Working อย่างมั่นคงปลอดภัยภายใต้สถานการณ์ไม่ปกติแบบในปัจจุบันนี้ จึงได้มารีวิวการใช้งานที่น่าสนใจให้ได้เห็นภาพกันมากขึ้นครับ

รู้จัก ZyWALL USG FLEX กันก่อน

ZyWALL USG FLEX เป็น Firewall ซีรี่ย์ใหม่ล่าสุดจาก Zyxel ที่ถูกออกแบบมาสำหรับ Home Office และธุรกิจ SMB โดยเฉพาะ มีจุดเด่นที่ประสิทธิภาพในการทำงานและรองรับการเชื่อมต่อ VPN ได้หลากหลายรูปแบบ ทั้ง IPsec, SSL และ L2TP ทั้งยังมีฟีเจอร์ด้านความมั่นคงปลอดภัยครบครัน ไม่ว่าจะเป็น Application Patrol, Web Filtering, Geo Enforcer, IPS, Anti-malware และ URL Threat Filtering รวมไปถึงมี Zyxel Security Cloud Threat Intelligence ที่คอยสนับสนุนการตรวจจับภัยคุกคามระดับสูง ช่วยให้มั่นใจว่าพนักงานที่นั่งทำงานในออฟฟิสและทำงานจากภายนอกสถานที่ (Remote Working) สามารถเข้าถึงระบบเครือข่ายของธุรกิจได้ง่ายและมั่นคงปลอดภัย

คุณสมบัติเด่นของ ZyWall USG FLEX ประกอบด้วย

- กลไกตรวจจับภัยคุกคามความแม่นยำสูง – มาพร้อมกับ Advanced Anti-malware ซึ่งสนับสนุนโดย Zyxel Security Cloud Threat Intelligence เพิ่มความแม่นยำในการตรวจจับภัยคุกคามรูปแบบใหม่ๆ

- Threat Intelligence ระดับแนวหน้า – ผสานความร่วมมือด้าน Threat Intelligence กับผู้ให้บริการด้านความมั่นคงปลอดภัยชั้นนำหลายราย เพื่อขยายฐานข้อมูลในการตรวจจับภัยคุกคามที่ไม่เคยพบมาก่อน

- ระบบป้องกันภัยแบบ Multi-layered – มีกลไกลการป้องกันภัยคุกคามหลากหลายชั้นสำหรับตรวจจับภัยคุกคามหลากหลายประเภท ทั้ง Anti-malware, URL Threat Filter, IPS, Email Security และกลไกการควบคุมผู้ใช้เพื่อลดความเสี่ยง เช่น Application Patrol, Web Filtering และ Geo Enforcer

- เลือก Subscription ได้อย่างยืดหยุ่น – สามารถเลือกใช้ UTM หรือ Hospitality Bundled Service ที่ครอบคลุมการป้องกันและการเชื่อมต่อทั้งหมด หรือเลือกเฉพาะรายการที่ต้องการใช้งานได้

- เน้นประสิทธิภาพการทำงาน – เพิ่มประสิทธิภาพการทำงานของ Firewall สูงสุดถึง 125% และ UTM สูงสุดถึง 500% รองรับความต้องการที่เพิ่มสูงขึ้นในยุคดิจิทัล

- รายงานเชิงลึก – ระบบ SecuReporter สำหรับจัดทำรายงานวิเคราะห์ภัยคุกคามเชิงลึก และหน้า Dashboard ที่แสดงผลสถิติต่างๆ ที่เกิดขึ้นบนเครือข่ายในรูปกราฟิกสวยงามและเข้าใจง่าย

- ครอบคลุมการเชื่อมต่อ – มาพร้อมกับฟีเจอร์ด้านการเชื่อมต่อ เช่น Wi-Fi Hotspot และ AP Management สำหรับบริหารจัดการ Access Point ของ Zyxel ทั้งหมดจากศูนย์กลาง

- Remote Working อย่างมั่นคงปลอดภัย – รองรับการเชื่อมต่อ VPN ทั้งแบบ IPsec, SSL และ L2TP สำหรับการทำงานจากภายนอกสถานที่ (Remote Working หรือ Work from Home) อย่างมั่นคงปลอดภัย

ZyWall USG FLEX ประกอบด้วย 3 รุ่น ได้แก่ 100, 200 และ 500 โดยมี Specifications ดังนี้

รายละเอียดเพิ่มเติม: https://info.zyxel.com/usgflex

รีวิวการใช้งาน ZyWall USG FLEX 100

ลักษณะทางกายภาพ

สำหรับ ZyWall USG FLEX รุ่นที่จะมารีวิวในบทความนี้ คือ ZyWall USG FLEX 100 อุปกรณ์ทำจากโลหะเป็นหลักและมีแผงพลาสติกสีแดงสำหรับแสดงยี่ห้อและซีรี่ย์ของอุปกรณ์ น้ำหนักเบาเพียง 0.85 กิโลกรัม และมีขนาดกระทัดรัด (21.6 x 14.73 x 3.3 ซม.) ภายในกล่องจะมียางรองพื้นแถมมาให้ 4 อัน ซึ่งแนะนำให้ติดยางดังกล่าวด้านล่างของอุปกรณ์ด้วย เพื่อให้อากาศถ่ายเท เนื่องจากเมื่อเปิดใช้งาน ด้านล่างของอุปกรณ์จะค่อนข้างมีอุณหภูมิสูงเล็กน้อย

ZyWall USG FLEX 100 มาพร้อมกับพอร์ตการเชื่อมต่อทั้งหมด 6 พอร์ตอยู่ด้านหลังของเครื่อง โดยมี 1 พอร์ตเป็น SFP และ 5 พอร์ตเป็น RJ-45 แบบ 10/100/1000 Mbps แยกเป็นพอร์ตสำหรับเชื่อมต่อ WAN 1 พอร์ตและพอร์ตสำหรับ LAN/DMZ อีก 4 พอร์ต นอกจากนี้ยังมีพอร์ตสำหรับต่อสาย Console เพื่อใช้ตั้งค่าอุปกรณ์ผ่าน CLI อีกด้วย ส่วนกำลังไฟที่ใช้นั้น สำหรับรุ่นเริ่มต้นอย่าง ZyWall USG FLEX 100 จะบริโภคพลังงานโดยเฉลี่ยที่ 7 วัตต์ และสูงสุดไม่เกิน 12.5 วัตต์

สำหรับด้านหน้าของอุปกรณ์จะแสดงไฟสถานะต่างๆ ได้แก่ PWR – แสดงสถานะเปิด/ปิดอุปกรณ์, SYS – แสดงสถานะความพร้อมใช้งานของอุปกรณ์ และ P1 – P6 – แสดงสถานะการเชื่อมต่อของพอร์ต WAN, LAN และ DMZ (สีเหลืองคือ 1000 Mbps สีเขียวคือ 10/100 Mbps) นอกจากนี้ยังมีพอร์ต USB สำหรับใช้เชื่อมต่อกับอุปกรณ์จัดเก็บข้อมูลภายนอกเพื่อเก็บ System Logs หรือเชื่อมต่อกับ 3G/4G USB Modems สำหรับ WAN Failover อีกด้วย

ในกรณีที่ต้องการรีเซ็ตอุปกรณ์เพื่อย้อนกลับไปใช้การตั้งค่าเริ่มต้นจากโรงงาน (Factory Reset) สามารถกดปุ่ม Reset ด้านหน้าเครื่องค้างไว้ 5 วินาที หรือไฟสถานะ SYS เริ่มกระพริบ

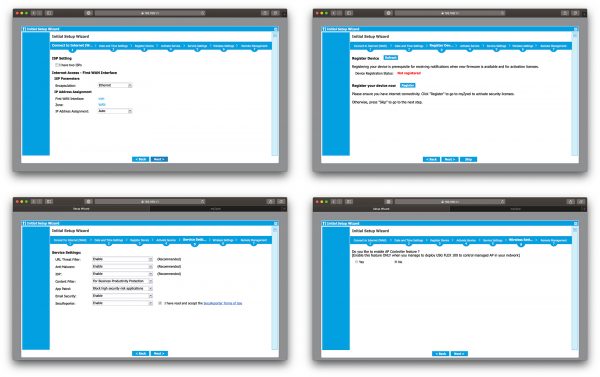

เริ่มต้นตั้งค่าด้วย Initial Setup Wizard

เมื่อเปิดใช้งานครั้งแรก ให้เชื่อมต่อพอร์ต WAN (P2) เข้ากับ Router หรือ Modem ที่ใช้งานอยู่ และพอร์ต LAN (P3) เข้ากับอุปกรณ์คอมพิวเตอร์ คอมพิวเตอร์จะได้รับหมายเลข IP โดยอัตโนมัติ จากนั้นเปิดหน้าบริหารจัดการผ่านทางเว็บเบราเซอร์โดยไปที่ http://192.168.1.1 กรอกชื่อผู้ใช้และรหัสผ่าน (ค่าเริ่มต้นคือ admin และ 1234) เมื่อล็อกอินเสร็จ ระบบจะให้เปลี่ยนรหัสผ่านใหม่เพื่อความมั่นคงปลอดภัย แล้วแสดงระบบช่วยตั้งค่าเบื้องต้น (Initial Setup Wizard) สำหรับตั้งค่าพื้นฐานเพื่อเริ่มใช้งาน

ระบบช่วยตั้งค่าเบื้องต้นนี้ จะช่วยเราตั้งค่าพอร์ต WAN ให้พร้อมเชื่อมต่อกับอินเทอร์เน็ต ตั้งค่าวันและเวลาให้ตรงกับพื้นที่ที่ใช้งาน ลงทะเบียนอุปกรณ์ เปิดใช้ Subscription ต่างๆ (เช่น URL Threat Filtering, Anti-malware, IPS, App Patrol) ไปจนถึงการเปิดใช้งานอุปกรณ์ให้ทำหน้าที่เป็น Wireless Controller สำหรับควบคุม AP และการตั้งค่า Remote Access และ SSL VPN

หน้า Dashboard หลักสำหรับติดตามภาพรวมของระบบเครือข่าย

หลักจากตั้งค่าเบื้องต้นเสร็จแล้ว อุปกรณ์จะแสดงหน้า Dashboard หลักขึ้นมา (หรือกดเมนูรูปมิเตอร์ด้านซ้ายมือ) โดยแบ่งออกเป็น 2 แท็บย่อย คือ General และ Advanced Threat Protection

General จะแสดงสถานะโดยรวมของอุปกรณ์ เริ่มต้นจากแถบด้านซ้ายจะแสดงการใช้ CPU, Memory, Flash, USB Storage (ถ้ามี) ตามด้วย Active Sessions, DHCP Table ที่ใช้, ผู้ใช้ที่ล็อกอินอยู่ และสถานะของ VPN ส่วนแถบด้านขวาจะแสดงภาพเสมือนของอุปกรณ์ทั้งด้านหน้าและด้านหลัง โดยมีการแสดงไฟสถานะของ PWR, SYS และพอร์ต P1 – P6 ด้วย ทำให้ผู้ดูแลระบบสามารถติดตามสถานะของอุปกรณ์ได้โดยไม่ต้องเดินไปดูที่ตัวอุปกรณ์จริง นอกจากนี้ ยังแสดงข้อมูลของอุปกรณ์ สถานะของระบบ อัตราการรับส่งข้อมูล ณ ขณะนั้น และ System Log ด้านล่างสุด

ส่วนแท็บ Advanced Threat Protection จะแสดงสถิติภาพรวมด้านความมั่นคงปลอดภัย ทั้งในส่วนของ URL Threat Filter, Anti-malware, IPS, Email Security และ Content Filter ตั้งแต่รีบูตเครื่อง (Since Reboot) และ 7 วันล่าสุด (Last 7 days)

สำหรับไอคอน 8 อันด้านขวาบนนั้น มีไว้สำหรับเข้าถึง SecuReporter ซึ่งเป็นระบบ Cloud-based Intelligent Analytics สำหรับวิเคราะห์และจัดทำรายงานด้านความมั่นคงปลอดภัย รวมไปถึงเปิดใช้ Web Console, CLI และเรียกใช้งานระบบสนับสนุและความช่วยเหลือแบบต่างๆ

ตั้งค่า WAN Interface และ VPN Setup ได้อย่างรวดเร็ว

เมื่อกดเมนูรูปดาวด้านซ้ายมือ จะเป็นระบบช่วยตั้งค่า WAN Interface และ VPN Setup โดยการตั้งค่า WAN Interface นั้นจะมีลักษณะเดียวกับการใช้ Initial Setup Wizard เมื่อเปิดใช้อุปกรณ์ครั้งแรก ในขณะที่ VPN Setup จะช่วยไกด์แนวทางการตั้งค่า VPN ในรูปแบบต่างๆ ทั้ง Site-to-site VPN หรือ Client-to-site VPN (Remote Access) แบบทีละขั้นๆ ในกรณีที่เป็น Client-to-site VPN ผู้ใช้สามารถดาวน์โหลด ZyWall IPSec VPN Client เพื่อทำการเชื่อมต่อกับระบบเครือข่ายผ่านทาง VPN ได้ทันที

ติดตามทุกความเคลื่อนไหวที่เกิดขึ้นบนระบบเครือข่าย

ในเมนู Monitor (เมนูรูปหน้าจอด้านซ้ายมือ) จะแสดงสถานะและข้อมูลทั้งหมดที่เกิดขึ้นบนระบบเครือข่ายและบนตัวอุปกรณ์เอง แบ่งเป็น 5 เมนูย่อย ได้แก่

- System Status: แสดงสถิติและสถานะของตัวอุปกรณ์ เช่น พอร์ต อินเทอร์เฟซ ทราฟฟิก เซสชัน ผู้ใช้ที่ล็อกอิน USB Storage และอื่นๆ

- Wireless: แสดงข้อมูลของ AP และอุปกรณ์ที่เชื่อมต่อผ่านระบบ Wireless ของ Zyxel รวมไปถึงอุปกรณ์ AP ภายนอกที่อาจเป็นอันตรายต่อระบบเครือข่าย (Rogue AP)

- VPN Monitor: แสดงสถานะการใช้ IPsec, SSL และ L2TP over IPsec VPN

- Security Statistics: แสดงสถิติด้านความมั่นคงปลอดภัย ทั้งในส่วนของ App Patrol, Content Filter, Anti-malware, Reputation Filter, IDP, Email Security และ SSL Inspection

- Log: แสดง Log ทั้งหมดที่ตรงกับ Policies และ Rules ต่างๆ ที่ได้ตั้งค่าไว้

ตั้งค่าระบบเครือข่ายและความมั่นคงปลอดภัยได้ภายในหน้าจอเดียว

ผู้ดูแลระบบสามารถตั้งค่า Network, Wireless, VPN, Web Authentication, Firewall และ Security Services ต่างๆ ได้ผ่านทางเมนูรูปเฟืองด้านซ้ายมือ โดยมีฟีเจอร์ที่น่าสนใจ ดังนี้

- รองรับการทำ Policy Route และ Routing Protocol หลากหลาย ทั้ง RIP, OSPF และ BGP

- รองรับการทำ Dynamic DNS

- ทำหน้าที่เป็น Wireless Controller สำหรับบริหารจัดการ Zyxel AP ทั้งหมดบนระบบเครือข่าย

- รองรับ VPN ทั้งหมแบบ IPsec, SSL และ L2TP

- จำกัดและการันตี Bandwitdh รวมไปถึงกำหนดความสำคัญในการรับส่งข้อมูลของทราฟฟิกประเภทต่างๆ ได้

- มีฟีเจอร์ Anomaly Detection and Prevention สำหรับตรวจจับและบล็อกทราฟฟิกที่ไม่เป็นไปตามมาตรฐาน RFC เช่น Port Scanning, Sweeping, Network Flooding เป็นต้น

- Anti-malware Express Mode สำหรับส่งไฟล์ต้องสงสัยไปสแกนบน Zyxel Security Cloud Threat Intelligence เพิ่มความแม่นยำในการตรวจจับภัยคุกคามรูปแบบใหม่ๆ

- Web Filtering ที่มี Category ให้เลือกใช้มากกว่า 100 กลุ่ม ช่วยให้สามารถควบคุมการเข้าถึงเว็บของผู้ใช้ได้มีประสิทธิภาพมากยิ่งขึ้น

เจาะลึกเหตุการณ์ภัยคุกคามด้วย SecuReporter

สำหรับธุรกิจที่ต้องการเน้นเรื่องความมั่นคงปลอดภัยเป็นพิเศษ สามารถเลือกใช้บริการเสริม SecuReport ซึ่งเป็นระบบ Cloud-based Intelligent Analytcis & Report ได้ (เลือกไอคอนด้านซ้ายสุดของแถบไอคอนด้านขวาบน) ระบบดังกล่าวจะแสดงผลวิเคราะห์เกี่ยวกับพฤติกรรมไม่พึงประสงค์ที่เกิดขึ้นบนระบบเครือข่ายในหลากหลายมิติ ไม่ว่าจะเป็นแนวโน้มที่เกิดขึ้นในแต่ละช่วงเวลา ประเภทของภัยคุกคามที่ตรวจพบ แหล่งที่มีของการโจมตี หรือผู้ใช้ที่มีความเสี่ยง ช่วยให้ผู้ดูแลระบบสามารถติดตาม เฝ้าระวัง และรับมือกับภัยคุกคามที่เกิดขึ้นได้อย่างมีประสิทธิภาพมากยิ่งขึ้น นอกจากนี้ยังสามารถปรับแต่งการจัดทำรายงานได้ตามความต้องการ ช่วยให้การนำเสนอรายงานต่อผู้บริหารเป็นเรื่องง่าย

โดยสรุปแล้ว กล่าวได้ว่า ZyWALL USG FLEX เป็น Firewall ที่มีฟีเจอร์ครบครันสำหรับ Home Office และธุรกิจ SMB ไม่ว่าจะเป็นด้าน Network, Wireless, Firewall และ Security Services อื่นๆ ที่สำคัญคือมีระบบช่วยตั้งค่า (Wizard) ที่ทำให้การเริ่มใช้งาน VPN แบบต่างๆ เป็นเรื่องง่าย เหมาะสำหรับการทำงานในยุค New Normal ที่พนักงานสามารถทำงานจากที่ไหนก็ได้ นอกจากนี้ผู้ดูแลระบบยังสามารถตั้งค่าฟีเจอร์ต่างๆ (โดยเฉพาะด้านความมั่นคงปลอดภัย) ได้ถึงรายละเอียดเชิงลึก เพิ่มความยืดหยุ่นและตอบโจทย์การใช้งานในรูปแบบที่หลากหลาย ในขณะที่การเก็บ Log ก็ครอบคลุมตาม Policies และ Rules ที่ตั้งค่าไว้ทั้งหมด ซึ่งผู้ดูแลระบบสามารถเลือกฟิลเตอร์เฉพาะกลุ่มของ Log ที่ต้องการดูได้ ช่วยให้ตรวจสอบเหตุการณ์ต่างๆ ที่เกิดขึ้นได้ง่ายยิ่งขึ้น

from:https://www.techtalkthai.com/review-zyxel-zywall-usg-flex-100/