Micro-segmentation เป็นวิธีการที่ช่วยแบ่งย่อยเครือข่ายออกเป็นโซนให้อยู่ในรูปแบบที่ทำการควบคุมได้ง่าย โดยประโยชน์คือช่วยลดพื้นผิวของการโจมตีและจำกัดขอบเขตความเสียหายเมื่อเครือข่ายภายในถูกรุกล้ำเข้ามา ซึ่งวิธีการทำ Micro-segmentation เป็นเพียงหลักการที่มากกว่าแค่การใช้เทคโนโลยี แต่ต้องมีการวางแผนเชิงกลยุทธ์ อย่างไรก็ดีเมื่อจัดการระดับกลยุทธ์เรียบร้อยแล้ว เทคโนโลยีที่จะเข้ามาช่วยดูแลก็ต้องถูกออกแบบมาให้รองรับกับ Micro-segmentation ด้วย ซึ่ง Hillstone CloudHive คือสิ่งที่จะเข้ามาช่วยจำกัดความท้าทายนั้น

แนวทางปฏิบัติ 5 ข้อเพื่อทำ Micro-segmentation ให้คลาวด์ของคุณ

การทำ Segmentation ในเครือข่ายเป็นเรื่องที่มีมานานแล้วเช่น VLAN และ Access Control List แต่นั่นเป็นเพียงวิธีการในอดีตที่ไม่สามารถตอบโจทย์การเปลี่ยนที่รวดเร็วเหมือนทุกวันนี้ ทุกอย่างเกิดขึ้นในดาต้าเซนเตอร์หรือคลาวด์ที่นอกเหนือการควบคุมขององค์กร แต่เมื่อซอฟต์แวร์มีอำนาจในการจัดการเครือข่ายได้มากขึ้นไม่ต้องพึ่งพาการใช้อุปกรณ์ Network หรือ Appliance Firewall เพื่อช่วยทำ Segmentation จึงมีแนวคิดใหม่ที่สามารถกระชับพื้นที่การโจมตีให้มีความยืดหยุ่นคล่องตัวที่เรียกว่า Micro-segmentation นั่นเอง

การทำ Micro-segmentation เป็นเรื่องที่ขาดไม่ได้สำหรับคลาวด์หรือดาต้าเซนเตอร์ภายนอกที่เราไม่สามารถควบคุมได้ โดยวัตถุประสงค์สุดท้ายคือเมื่อระบบถูกรุกล้ำเข้ามาแล้ว ต้องพร้อมที่จะกักกันส่วนหนึ่งของระบบได้อย่างรวดเร็ว สกัดกั้นวงจรการโจมตีไม่ให้คนร้ายคืบคลานไปยังส่วนอื่นเพื่อสร้างความเสียหายได้ต่อไป (Lateral Movement) โดยแนวคิดดังกล่าวนี้มีรายละเอียดที่ซับซ้อน อย่างไรก็ดีสามารถสรุป 5 แนวทางปฏิบัติได้ดังนี้

1.) ค้นหาสินทรัพย์ให้ดี

การที่จะวางกลยุทธ์การป้องกันได้ต้องรู้ตัวเองก่อนว่ามีสินทรัพย์ใดบนคลาวด์ที่ใช้งานอยู่บ้าง นอกจากนี้การปรับเปลี่ยนแก้ไขหรือการยกเลิกการบังคับใช้จะต้องมีความสอดคล้องกันระหว่าง Micro-segmentation และแพลตฟอร์มทางธุรกิจแบบเรียลไทม์ โดยแนวคิดทั่วไปคือการสร้างกำแพงป้องกันล้อมรอบสินทรัพย์เอาไว้ โดยไม่ยกเว้นแม้แต่ระบบสำรอง อย่างไรก็ดีในเครือข่ายขนาดใหญ่ที่มีความซับซ้อนสูงนั้น การค้นหาสินทรัพย์คงพึ่งพาเพียงความสามารถของบุคคลอย่างเดียวไม่ได้ ซึ่งในบางโซลูชันอาจสามารถดึงข้อมูลจากแพลตฟอร์มบริหารจัดการคลาวด์ได้เช่น vCenter เป็นต้น

เมื่อการจัดตั้งรายการสิ่งของเสร็จสิ้นแล้ว โดยปกติจะใช้คุณสมบัติหรือฟังก์ชันมาจัดกลุ่มสินทรัพย์ แต่จงเปิดรับด้วยว่าในเชิงด้านการบริหารจัดการทางธุรกิจการจัดกลุ่มอาจแตกต่างออกไปจากมุมมองด้านความมั่นคงปลอดภัยที่ต้องการ หรือการจัดกลุ่มสินทรัพย์อาจเป็นไปตามโปรโตคอลที่คุณมีก็ได้

2.) สร้างแบบจำลองของแอปพลิเคชันและบริการ

การทราบถึงวิธีการทำงานของแอปพลิเคชันและบริการเป็นเรื่องจำเป็นอย่างมากในการวางกลยุทธ์เพื่อทำ Micro-segmentation แต่นี่คือความท้าทายสำคัญที่ผู้ออกแบบจะต้องมองเห็นภาพ (Visibility) ของการพูดคุยสื่อสารระหว่างแอปพลิเคชันหรือบริการ ด้วยเหตุนี้เองโซลูชันที่นำมาใช้ต้องสามารถแสดงรายละเอียดของสินทรัพย์และปฏิสัมพันธ์ที่เกิดขึ้นเพื่อช่วยในการตัดสินใจได้ ว่าควรวางกรอบการป้องกันล้อมรอบการทำงานได้และเมื่อทำไปแล้วจะมีผลกระทบอย่างไรบ้างต่อการทำงาน ซึ่งหากจัดการได้ไม่มีอาจเกิดความผิดพลาดต่อระบบตามมา

3.) บังคับใช้ความมั่นคงปลอดภัย

ในอดีตองค์กรต่างเคยมีข้อมูลลิสต์ของสิ่งที่ห้าม(Blacklist) หรืออนุญาต(Whitelist) อยู่แล้ว โดยการทำ Micro-segmentation คือการใช้ Policy เข้าจัดการทราฟฟิคในสภาพแวดล้อมที่ต้องการ ซึ่งโซลูชันที่จะนำมาช่วยทำ Micro-segmentation อาจจะมีความสามารถในการแปรผลข้อมูลเก่าให้เป็นส่วนหนึ่งของ Policy ได้นั่นเอง นอกจากนี้แดชบอร์ดของโซลูชันควรมีการแสดงผลทราฟฟิคได้อย่างชัดเจนให้ทีมดูแลสามารถปรับแต่ง Policy ที่ต้องการได้

4.) ปรับจูน Policy

Policy ที่ถูกบังคับใช้ควรจะได้รับการทบทวนตรวจสอบอย่างสม่ำเสมอ ตัวอย่างเช่น Policy สำหรับกลุ่มการเงินอาจค่อยๆมีการเปลี่ยนแปลง หรือในด้าน HR อาจต้องการเครื่องมือใหม่ที่สามารถระบุเวลาที่เกิดการเปลี่ยนแปลงความสัมพันธ์ระหว่างสินทรัพย์สเมือนได้ โซลูชันด้าน Micro-segmentation สามารถแสดงข้อมูลสินทรัพย์ในระดับลึกได้ ทำให้ง่ายต่อการมองเห็นว่าสินทรัพย์เหล่านั้นมีการทำงานอย่างไรและสื่อสารกับใครบ้าง แดชบอร์ดของ Micro-segmentation คือเครื่องมือที่จะช่วยปักหมุนในหนทางไปสู่ Policy ภาพของความมั่นคงปลอดภัยและการปฏิบัติการทางธุรกิจที่ต้องการ

5.) พัฒนาและทำซ้ำ

ในการทำงานจริงเมื่อสินทรัพย์ใหม่หรือมีการอัปเดตแอปพลิเคชันที่ทำให้ทราฟฟิคเปลี่ยนรูปแบบไป การทำ Micro-segmentation ก็ต้องมีการปรับเปลี่ยนตาม ซึ่งเป็นเรื่องที่ท่านจะทราบได้จาก Visibility ที่มีอยู่แล้ว โดยการพัฒนาและปรับปรุงซ้ำๆจะช่วยให้องค์กรสามารถตอบสนองต่อภัยคุกคามได้อย่างรวดเร็วและแม่นยำ

Hillstone CloudHive

Hillstone CloudHive เป็นเทคโนโลยีด้าน Micro-segmentation เพื่อปกป้อง VM บนคลาวด์ของท่านให้ใช้งานได้อย่างมั่นใจ หยุดยั้งคนร้ายที่รุกล้ำเข้ามาแฝงตัวภายในเครือข่ายเพื่อจ้องขยายผลไปยังส่วนที่เหลือ (Lateral Movement) โดยโซลูชันนี้สามารถขยายตัวเพิ่มได้ตามความต้องการของธุรกิจอย่างไม่มีสะดุด

องค์ประกอบของ CloudHive มี 4 ส่วนคือ

- Virtual Security Orchestration Module (vSOM) ทำหน้าเชื่อมต่อกับแพลตฟอร์มสำหรับบริหารจัดการคลาวด์และบริหารจัดการบริการต่างๆ

- Virtual Security Control Module (vSCM) สำหรับคอนฟิคและจัดการ vSSM

- Virtual Security Service Module (vSSM) เป็นตัว Agent ที่นำไปติดตั้งลงบน Physical Server เพื่อจัดการด้านความมั่นคงปลอดภัยและมอนิเตอร์ทราฟฟิค

- Virtual Data Service Module (vDSM) ทำหน้าที่ส่งต่อ Log ไปยัง Syslog ภายนอกซึ่งรองรับการทำ Load Balance ด้วยกรณีมีข้อมูลปริมาณมาก

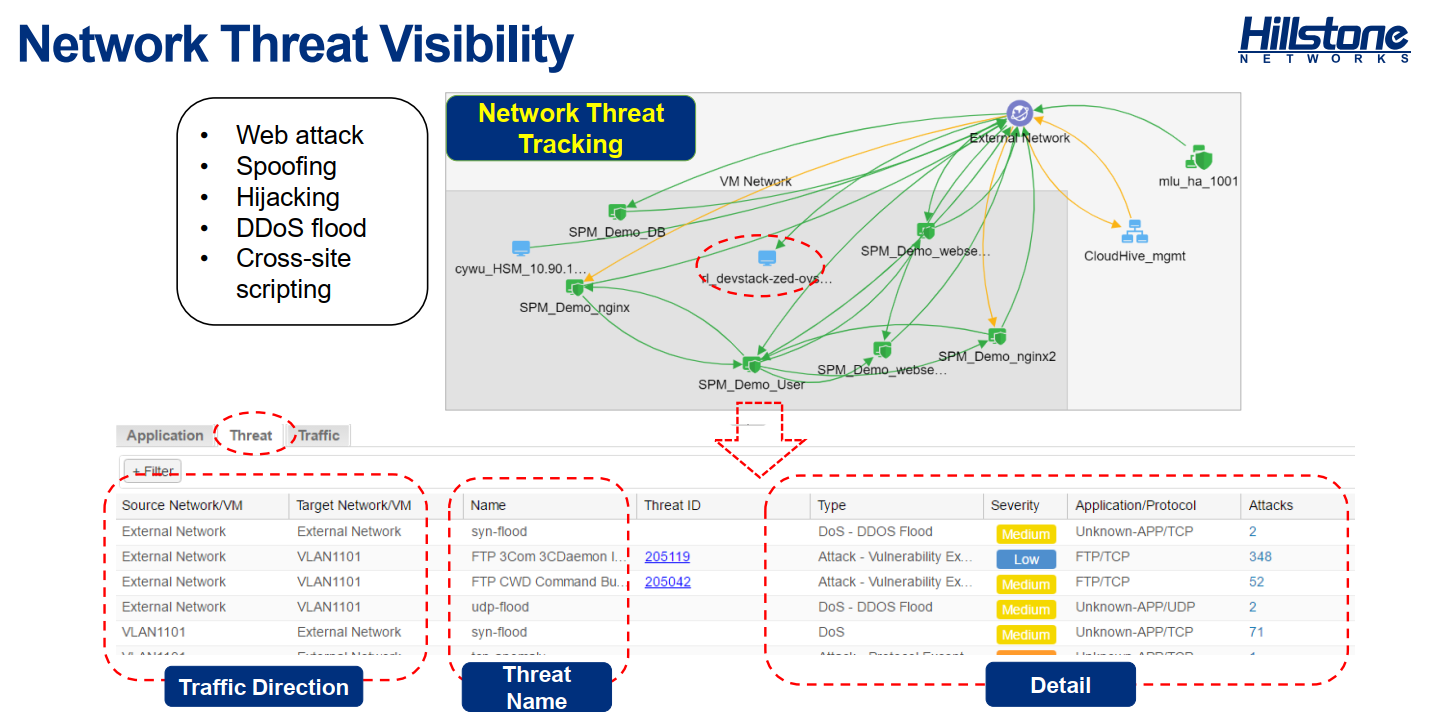

CloudHive ทำให้ผู้ใช้งานมองเห็นโครงสร้างของเครือข่ายได้อย่างครอบคลุมในแต่ละ VM ประกอบด้วย ทราฟฟิคที่เกี่ยวข้องกับ VM เหล่านั้น, แอปพลิเคชันที่ทำงานอยู่ใน VM ตลอดจนภัยคุกคามที่เกิดขึ้นกับ VM ซึ่งการที่ผู้ใช้งานสามารถมองเห็นการเปลี่ยนแปลงในข้อมูลเหล่านี้ จะหยุดยั้งภัยที่เกิดขึ้นได้รวดเร็วมากขึ้น รวมถึงตอบโจทย์ด้าน Compliance อีกด้วย

การมี Visibility เป็นสิ่งที่ดีแต่เป็นเรื่องที่ดีกว่าหากคุณสามารถมอนิเตอร์ระบบได้แบบเรียลไทม์ ซึ่ง CloudHive เองสามารถตรวจจับความสัมพันธ์ของบริการทั้งภายในและภายนอกดาต้าเซนเตอร์ได้อย่างอัตโนมัติ โดยผู้ใช้งานยังสามารถรับรู้ได้ถึงคุณภาพของเครือข่ายเช่น ค่าดีเลย์ ความล่าช้า หรือ packet loss ประกอบกับข้อมูลการใช้งาน CPU และ Memory ทำให้ผู้ดูแลประเมินได้ถึงคุณภาพในการให้บริการเครือข่ายและแอปพลิเคชัน

ธุรกิจย่อมต้องการโซลูชันที่สามารถทำอย่างได้อย่างยืดหยุ่นและเข้ากันได้กับแพลตฟอร์มเดิม ซึ่ง CloudHive รองรับการการ deploy ใช้งานร่วมกับ vSphere ในระดับ L2 และ L3 อีกทั้งยังผ่านการ Certified กับ VMware NSX มาแล้ว นำไปสู่การทำงานรวมกันได้อย่างไร้รอยต่อเช่น การทำ vMotion ไม่ได้มีผลกระทบใดๆกับกลไกการปกป้อง VM ของ CloudHive เป็นต้น

CloudHive ได้นำเสนอการป้องกันตั้งแต่ layer 2 ถึง layer 7 โดยมีความสามารถมากมายดังนี้

1.) Application Control – รู้จักกับแอปกว่า 4,000 รายการซึ่งสามารถบอกรายละเอียดปลีกย่อยลงไปได้เช่น คะแนนความเสี่ยง พอร์ตที่ใช้งานและ URL เป็นต้น โดยผู้ดูแลสามารถสั่งควบคุมแอปได้โดยการ บล็อก รีเซ็นเซสชัน มอนิเตอร์ และจำกัดทราฟฟิค

2.) Visibility – เป็นเรื่องยากที่ผู้ดูแลจะทราบถึง VM ทุกตัว แต่ CloudHive มีความสามารถค้นหา VM และเครือข่ายให้อัตโนมัติ พร้อมทั้งแสดง Topology ในรูปแบบที่เข้าใจง่าย นอกจากนี้ยังมีการจัดอันดับทราฟฟิค ภัยคุกคาม และอื่นๆ

3.) Firewall – ครอบคลุมการดูแลตั้งแต่ layer 2-7 สามารถพิจารณาการเข้าถึงจากบัญชีใน AD, ช่วงเวลา, Domain Name, IP ตามพิกัดภูมิศาสตร์, พอร์ตที่ใช้งาน รวมถึงไฟล์บนโปรโตคอล HTTP, FTP, SMB, SMTP เป็นต้น

4.) Antivirus – สามารถสแกนไฟล์ที่ถูกบีบอัดได้ ตรวจสอบการทำงานของโปรโตคอล HTTP, SMTP, POP3, IMAP, FTP/SFTP และ SMB

5.) Intrusion Prevention – ป้องกันการโจมตีของผู้บุกรุกตาม IP ด้วยการบล็อก รีเซ็ตการเชื่อมต่อ และติดตาม ซึ่งผู้ใช้สามารถสร้าง Whitelist และสร้าง Signature ของตนเพิ่มได้

6.) URL Filtering – ควบคุมการเข้าถึงตาม URLs ได้มากกว่า 60 กลุ่มโดยมี Signature รองรับกว่า 10 ล้านรายการโดยผู้ใช้สามารถสร้างฐานกลุ่ม URLs ของตัวเองได้

เรียนรู้เพิ่มเติมเกี่ยวกับ Micro-segmentation ได้ที่

- https://www.hillstonenet.com/products/cloud-protection/cloud-security-cloudhive/

- https://www.hillstonenet.com/solutions/micro-segmentation/

- view the white paper

สำหรับผู้ที่สนใจเกี่ยวกับโซลูชัน Cybersecurity ใดๆของ Hillstone Networks สามารถติดต่อกับทีมงานได้ผ่านทาง https://www.hillstonenet.com/more/engage/contact/ ซึ่งจะมีทีมงานติดต่อท่านกลับไป

ที่มา :

- https://www.csoonline.com/article/3659791/protecting-cloud-assets-in-5-steps-with-micro-segmentation.html

- https://blogs.gartner.com/andrew-lerner/2017/03/21/microsegmentation/

- https://www.techtarget.com/searchnetworking/definition/microsegmentation

- https://www.networkworld.com/article/3247672/what-is-microsegmentation-how-getting-granular-improves-network-security.html

from:https://www.techtalkthai.com/security-management-in-micro-segmentation-with-hillstone-cloudhive/