จากเหตุการณ์ภัยคุกคามทางด้านไซเบอร์ที่เกิดขึ้นในองค์กรต่างๆ ทั้งในและต่างประเทศ ไม่ว่าจะเป็นการโจมตีจาก Ransomware หรือการโดนโจมตีจากมัลแวร์ที่ไม่ทราบต้นสายปลายเหตุ (Unknown Malware และภัยแบบ Zero-Day Attacks) ที่เราได้ทราบและเห็นเป็นจำนวนมากมายนับไม่ถ้วน นับเป็นการสะท้อนให้เห็นถึงจุดบอดและช่องโหว่ ที่เครื่องมือและโซลูชั่นระบบในระบบดั้งเดิมนั้นไม่เพียงพอต่อการรับมือกับภัยร้ายเหล่านั้นได้อีกต่อไป

Deep Instinct คือระบบซอฟต์แวร์ ทำงานผ่านเอเจ้นท์ที่เครื่อง PC, Laptop หรือ Server เพื่อการจัดการด้านความปลอดภัยที่เหนือชั้นกว่า EDR หรือ XDR ทั่วไป ด้วยการที่ผนวกเอาเทคโนโลยี Deep Learning Framework ซึ่งเป็นเทคนิคใหม่ล่าสุด มาประยุกต์ใช้กับ Endpoint Security รายแรกของโลก! ในการจัดการปัญหาเกี่ยวกับภัยคุกคามที่มาในรูปของมัลแวร์ เป็นเทคนิคที่ทรงประสิทธิภาพมากที่สุดที่เคยมีมา

ทำความเข้าใจเชิงลึกกับ Deep Instinct

Deep Instinct สร้างปรากฏการณ์ใหม่ในการป้องกันภัยคุกคามและมัลแวร์ ที่แตกต่างจากระบบความปลอดภัยที่อิงตาม Signature Base ประเภทที่เป็น Firewall, AV หรือพวก IDS ยุคเก่า และที่อิงตามแบบ Machine Learning (ML Based) ประเภทที่นิยมเรียกกันว่า NGFW หรือ Next-Gen Firewall, และ Endpoint Detection and Response (EDR) ซึ่งไม่ว่าจะเป็นแบบ Signature Base หรือ ML Based ก็ตามที แต่กลับปรากฏว่า ไม่สามารถสร้างเกราะปราการในการป้องกันภัยให้กับองค์กรได้อย่างแข็งแกร่ง โดยเฉพาะอย่างยิ่งกับภัยคุกคามที่ไม่เคยเห็นมาก่อน!

โดยเฉพาะอย่างยิ่งกับภัยคุกคามในยุคใหม่ อย่างเชน Ransomware (แรนซั่มแวร์) หรือภัยประเภท Zero-Day และ Unknown Malware กลุ่มผลิตภัณฑ์ด้านความปลอดภัยข้างต้น “ไม่สามารถรับมือได้เลย!” นั่นจึงเป็นเหตุผลให้เกิดการพัฒนาของเทคโนโลยีใหม่ในการป้องกันที่เรียกกันว่า Deep Learning และนั่นก็คือ Deep Instinct นั่นเอง

ความอัจฉริยะของเทคโนโลยี Deep Learning

เทคโนโลยี Deep Learning มีความสามารถในการจัดการในแง่ของการประมวลผลสูง และถูกนำมาใช้ในองค์กรเทคโนโลยีระดับโลกต่างๆ อย่างแพร่หลาย ไม่ว่าจะเป็น Facebook, Tesla หรือ YouTube และอื่นๆ และในแนวทางเดียวกันนี้ Deep Instinct ก็นำเอา กับ Deep Learning มาใช้ในจัดการกับโลกไซเบอร์ซีเคียวริตี้ เช่นกัน

และเนื่องจากภัยคุกคามมันเกิดขึ้นทุกวัน จากสถิติพบว่ามีการเกิดขึ้นของมัลแวร์ร้ายราวๆ 450,000 ตัวต่อวัน! และมัลแวร์พิเศษเหล่านี้ก็ถูกออกแบบมาเพื่อเจาะกลุ่มอุตสาหกรรม หรือกลุ่มองค์กรโดยเฉพาะอีกด้วย การเพิ่มขึ้นเป็นจำนวนมากทำให้เทคนิคการป้องกันแบบเดิมไม่สามารถอัปเดต Signature ของไวรัสได้ทันการ หรือ การเรียนรู้และทำความเข้าใจของเทคนิคของ Machine Learning ก็ไม่สามารถเรียนรู้มัลแวร์ได้ทั้งหมด โดยเฉพาะกลุ่มมัลแวร์จากกลุ่มผู้คุกคามที่ใช้กลไก Machine Learning เดียวกันนี้ ในการออกแบบภัยคุกคามใหม่ ๆ ที่สามารถหลีกเลี่ยงการตรวจจับได้อย่างแยบยลมากขึ้นเช่นเดียวกัน ส่งผลให้ผลิตภัณฑ์ Endpoint Security ในประเภทเดิมๆ เกิดจุดบอดและทำให้องค์กรโดนโจมตีจนเสียหายไปแล้ว ก่อนที่จะสามารถตรวจจับภัยคุกคามเหล่านี้ได้

แต่สำหรับเทคนิค Deep Learning ใน Deep Instinct นั้นให้ความแตกต่างอย่างเห็นได้ชัดเจน เพราะระบบดังกล่าวนี้จะทำการใช้ระบบปัญญาประดิษฐ์ขั้นล่าสุด (หรือ AI) ขึ้นมาเพื่อทำการประมวลผลข้อมูลดิบได้อย่าง 100% โดยให้ โครงข่ายประสาทเทียม (Neural Network) ของ AI ทำการศึกษาสิ่งที่เป็นทั้งภัยคุกคามและสิ่งที่ปลอดภัยควบคู่กัน จากนั้นตัว AI จะถูกสอนให้ทำการแยกแยะสิ่งที่เกิดขึ้นได้อย่างอัตโนมัติว่า ข้อมูลใดที่ปลอดภัยหรือเป็นภัยร้าย! เรียกได้ว่าเป็นระบบสร้างความปลอดภัยทางไซเบอร์ที่ออกแบบมาสำหรับการตรวจจับ และยับยั้งภัยคุกคามประเภท Unknown โดยเฉพาะ

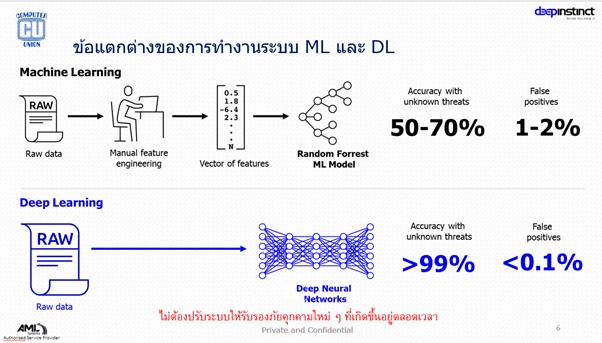

ข้อแตกต่างของระบบ Machine Learning และ Deep Learning

กลไกของระบบความปลอดภัยที่อิงตามการทำงานแบบ Machine Learning นั้น ทำงานในลักษณะแบบดั้งเดิม ซึ่งเมื่อภัยคุกคามเกิดขึ้น ซึ่งมีการโจมตีเครื่องของเหยื่อแล้ว ตัวระบบถึงจะถูกส่งกลับไปประมวลผลในหน่วยงานของผู้ให้บริการ เพื่อทำการศึกษาว่านี่คือมัลแวร์ชนิด/ประเภทใด อย่างไรก็ตามระบบที่อิงตาม Machine Learning จะสามารถป้องกันภัยประเภท Unknown Malware ได้ก็จริง แต่มีความแม่นยำเพียงแค่ 50-70% เท่านั้น และยังเกิด False Positives ประมาณ 1-2% ด้วย (เป็นการทำให้องค์กรต้องทำการตรวจสอบค่าความถูกต้องใหม่ และเสียเวลาโดยใช่เหตุ) ซึ่งประเด็นดังกล่าวกลายเป็นจุดอ่อนของระบบ Machine Learning ของผู้ให้บริการรายเดิมในปัจจุบัน และทำให้องค์กรเกิดช่องโหว่ที่ทำให้มัลแวร์ยังเข้าโจมตีได้อย่างต่อเนื่องนั่นเอง วิธีทั้งหมดของ Machine Learning ที่กล่าวมานั้น ทำงานเป็นไปในลักษณะแบบ Post-Execution ก็คือการตอบสนองกับเหตุการณ์หลังจากที่ มัลแวร์ หรือ Ransomware ได้ทำการสร้างความเสียหายไปแล้วนั่นเอง

แต่เทคนิคหรือวิธีการแบบ Deep Learning ที่อยู่ใส Deep Instinct นั้นแตกต่างออกไป เพราะมีลักษณะการทำงานเป็นแบบ Pre-Execution เรียกได้ว่า “หยุดการทำงาน” ของภัยคุกคามก่อนที่จะมีการสร้างความเสียหายให้แก่เครื่องลูกข่ายหรือระบบต่าง ๆ ภายในองค์กร กล่าวคือ เมื่อมีสิ่งแปลกปลอมเข้ามาในองค์กร ตัว Deep Instinct จะทำการประมวลผลข้อมูลดิบเหล่านั้นในแบบ 100% ผ่านทางโครงข่ายที่เรียกว่า Deep Neural Networks ทำให้สามารถสร้างความแม่นยำในการจับ Unknown Malware ได้มากกว่า 99% และสร้าง False Positives ต่ำกว่า 0.1% ทำให้ระบบมีความเสถียรภาพและให้การป้องกันภัยคุกคามได้อย่างมีประสิทธิภาพ รวมถึงการลดเวลาในการตรวจสอบ False Positives ลงไปอีกด้วย

และอีกประเด็นหนึ่งที่ทำให้ Deep Instinct แตกต่างก็คือ เป็นระบบที่มีการตัดสินใจที่ตัวเครื่องที่ติดตั้งทันที ไม่มีการส่งข้อมูลข้อมูลลูกค้าขึ้นคลาวด์ในตอนแรก ทั้งนี้เพื่อช่วยให้ประหยัดเวลา และลดความเสี่ยงในการยับยั้งภัยได้ทันท่วงที รวมถึงประเด็นด้านข้อมูลส่วนตัวด้วย

Neural Network ใน Deep Instinct

สิ่งที่เป็นประเด็นสำคัญอีกอย่างหนึ่งของ Deep Instinct ก็คือ การให้ความสำคัญกับข้อมูลส่วนตัว เนื่องจาก Deep Instinct จะไม่มีการให้เครื่องลูกค้าส่งข้อมูลขึ้นไปบนคลาวด์ แต่จะอาศัยการประมวลผลบนแล็ปของ Deep Instinct เองผ่านทางเครือข่าย Neural Network จากนั้นจึงสร้างตัวเอเจนต์ที่ติดตั้งลงบนเครื่องลูกข่าย ซึ่งมันจะทำการประมวลผลและทำงานทันทีในกรณีเกิดภัยคุกคามทันที ทำให้เครื่องลูกข่ายนั้นมีความปลอดภัยที่สูงมาก และยังผ่านมาตรฐานในส่วนของกฎระเบียบข้อบังคับด้านการข้อมูลส่วนตัว ผ่านทั้งมาตรฐาน GDPR, PCI DSS, HIPAA และอื่นๆ อีกมากมาย

Deep Instinct ตอบโจทย์ทั้งประสิทธิภาพ และต้นทุนที่ดีกว่าเดิม

พัฒนาการของการจัดหาระบบความปลอดภัยนั้น เกิดจากการที่ต้องเฟ้นหาโซลูชั่นด้านระบบความปลอดภัยที่เหมาะกับองค์กรมากที่สุด ดังนั้นจึงเห็นว่าการลงทุนระบบในความปลอดภัยจึงใช้เงินลงทุนมหาศาล เพราะระบบที่เราได้ลงทุนไปแต่ละครั้ง ไม่ว่าจะเป็นระบบที่อิงตาม Signature หรือที่อิงตาม Machine Learning นั้น ไม่สามารถรับมือกับความเสี่ยงที่ร้ายแรงในยุคปัจจุบันอย่างภัยประเภท Unknown Malware นั่นเอง

Deep Instinct จึงเข้ามาช่วยตอบโจทย์ในส่วนของการลดค่าใช้จ่ายและการใช้งานทรัพยากรโดยรวม โดยสามารถจัดการมัลแวร์ประเภท Unknown Malware ได้อย่างมีประสิทธิภาพ พร้อมทั้งลงการแจ้งเตือนกับสิ่งผิดพลาดที่เกิดขึ้นเหลือแค่ 10% จากที่องค์กรเคยประสบมา ทำให้พนักงานและผู้ดูแลระบบไอทีมีเวลาเพิ่มมากถึง 80% เพื่อไปทำงานอย่างอื่นให้กับองค์กร รวมถึงการลด False Positive ได้มากยิ่งขึ้น

บทสรุป

จริงอยู่ที่เทคโนโลยีที่เป็นระบบดั้งเดิมไม่ว่าจะเป็นโซลูชั่นประเภท EPP, EDR นั้นสามารถที่จะป้องกันภัยคุกคามได้ตามคุณสมบัติของตัวมัน แต่ในภาวะการณ์เช่นปัจจุบันนี้ภัยคุกคามสมัยใหม่ที่ออกแบบมา ไม่ว่าจะเป็น Ransomware, Unknown Malware, ภัยคุกคามแบบ Zero-Day Attack ต่างมีความรุนแรงเพิ่มมากขึ้น เทคโนโลยีในข้างต้นไม่สามารถที่จะรับมือกับภัยดังกล่าวอีกต่อไป แต่ด้วยความสามารถของ Deep Instinct ที่มาพร้อมกับเทคโนโลยี Deep Learning รายแรกของโลก ที่ผ่านการประมวลผลข้อมูลดิบกว่า 100% ด้วยการใช้ Neural Network จึงทำให้เป็นโซลูชั่นเพียงหนึ่งเดียวที่การันตีถึงความปลอดภัยสำหรับองค์กรได้อย่างที่สุด

สนใจผลิตภัณฑ์สามารถติดต่อได้ที่ บริษัท คอมพิวเตอร์ยูเนี่ยน จำกัด

โทร 02 311 6881 #7156 หรือ email : cu_mkt@cu.co.th

from:https://www.enterpriseitpro.net/deep-instinct-protect-your-business/