TikTok ได้มอบรางวัลแก่ผู้ค้นพบช่องโหว่ XSS ผ่านแพลฟอตร์มหาบั๊กอย่าง HackerOne โดยร้ายแรงถึงขนาดว่าเหยื่อคลิกทีเดียวก็ถูกยึดบัญชีได้

ช่องโหว่มี 2 ส่วนคือ

- ช่องโหว่ Cross-site Scripting (XSS) ในส่วนพารามิเตอร์ของ tiktok.com ซึ่งนำไปสู่การลอบรันโค้ดใน Browser Session ของเหยื่อได้

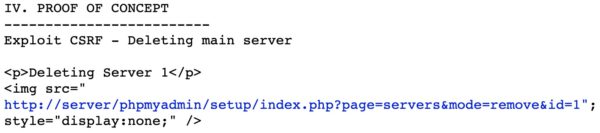

- ช่องโหว่ Cross-Site Request Forgery (CSRF) พบบน Endpoint ที่หลอกให้เหยื่อทำการบางอย่างแทนได้

ด้วยเหตุนี้เอง Muhammed Taskiran หรือผู้ค้นพบช่องโหว่จึงได้สร้างสคิร์ปต์ผสานเอา 2 ช่องโหว่ไปใช้งาน CSRF พร้อมกับ inject ผ่านทางพารามิเตอร์ ซึ่งผลปรากฎว่าสามารถเข้ายึดบัญชีเหยื่อได้ทันทีเพียงคลิกเดียว และท้ายที่สุด tiktok ได้มอบผลตอบแทนไปราว 3,860 ดอลล่าร์สหรัฐฯ แล้ว รวมถึงอัปเดตแพตช์ไปตั้งแต่ปลายเดือนกันยายนที่ผ่านมา

ที่มา : https://www.zdnet.com/article/tiktok-patches-reflected-xss-bug-one-click-account-takeover-exploit/

from:https://www.techtalkthai.com/tiktok-patches-xss-vulnerabilities-one-click-exploit/