เมื่อวานนี้ iLaw เปิดรายงานการใช้มัลแวร์ Pegasus ในประเทศไทย ทาง Citizen Lab ที่ร่วมสอบสวนเหตุการณ์ครั้งนี้ก็ออกรายงานของตัวเองมาเหมือนกัน โดยนอกจากจะมีลำดับเหตุการณ์เหมือนกับรายงานของ iLaw แล้วก็ยังมีข้อมูลของเซิร์ฟเวอร์ Pegasus ที่ใช้ควบคุมมัลแวร์เหล่านี้เพิ่มเติมเข้ามา อย่างไรก็ดีทาง Citizen Lab ไม่ได้ยืนยันตรงๆ ว่าโทรศัพท์ของนักกิจกรรมในไทยถูกควบคุมผ่านเซิร์ฟเวอร์เหล่านี้หรือไม่

เซิร์เวอร์ที่ Citizen Lab พบเปิดใช้งานมาแล้วตั้งแต่ปี 2014 โดยเซิร์ฟเวอร์เหล่านี้มีชื่อโดเมนที่ชื่อเกี่ยวกับประเทศไทยชี้ไปยังเซิร์ฟเวอร์เหล่านั้น เมื่อสืบกลับไปถึงผู้จดโดเมนก็จะพบว่าอีเมลหนึ่งที่ใช้จดโดเมนคือ [เซ็นเซอร์].nsb18@gmail.com ในขณะที่อีเมลอีกอันหนึ่งที่ใช้จดโดเมนถูกนำไปสมัครเฟซบุ๊กด้วยชื่อผู้ใช้ “Nsbtest Nsbtest” อาจแสดงให้เห็นว่ากลุ่มปฎิบัติการนี้เรียกชื่อหน่วยงานตัวเองว่า NSB และตอนนี้ยังมีเซิร์ฟเวอร์อย่างน้อยหนึ่งชุดที่เปิดทำการอยู่

ทาง Citizen Lab ระบุว่าหลักฐานที่ได้จากการตรวจสอบโทรศัพท์ยังไม่ชี้ชัดว่าเป็นหน่วยงานใดที่เป็นผู้ใช้มัลแวร์ Pegasus กับนักกิจกรรมในไทย แต่หลักฐานแวดล้อมก็แสดงให้เห็นว่าน่าจะเป็นหน่วยงานของรัฐบาลไทย เนื่องจากเหยื่อเป็นกลุ่มผู้สนใจรัฐบาลไทยอย่างมาก, การแฮกอาศัยเครื่องมือประสิทธิภาพสูง ต้องใช้เงินทุนสูงมาก, เหตุการณ์แฮกแต่ละครั้งเกี่ยวพันกับเหตุการณ์ในการเมืองไทย, และคาดว่ารัฐบาลไทยจะมี Pegasus ใช้งานมาเป็นเวลานานแล้ว

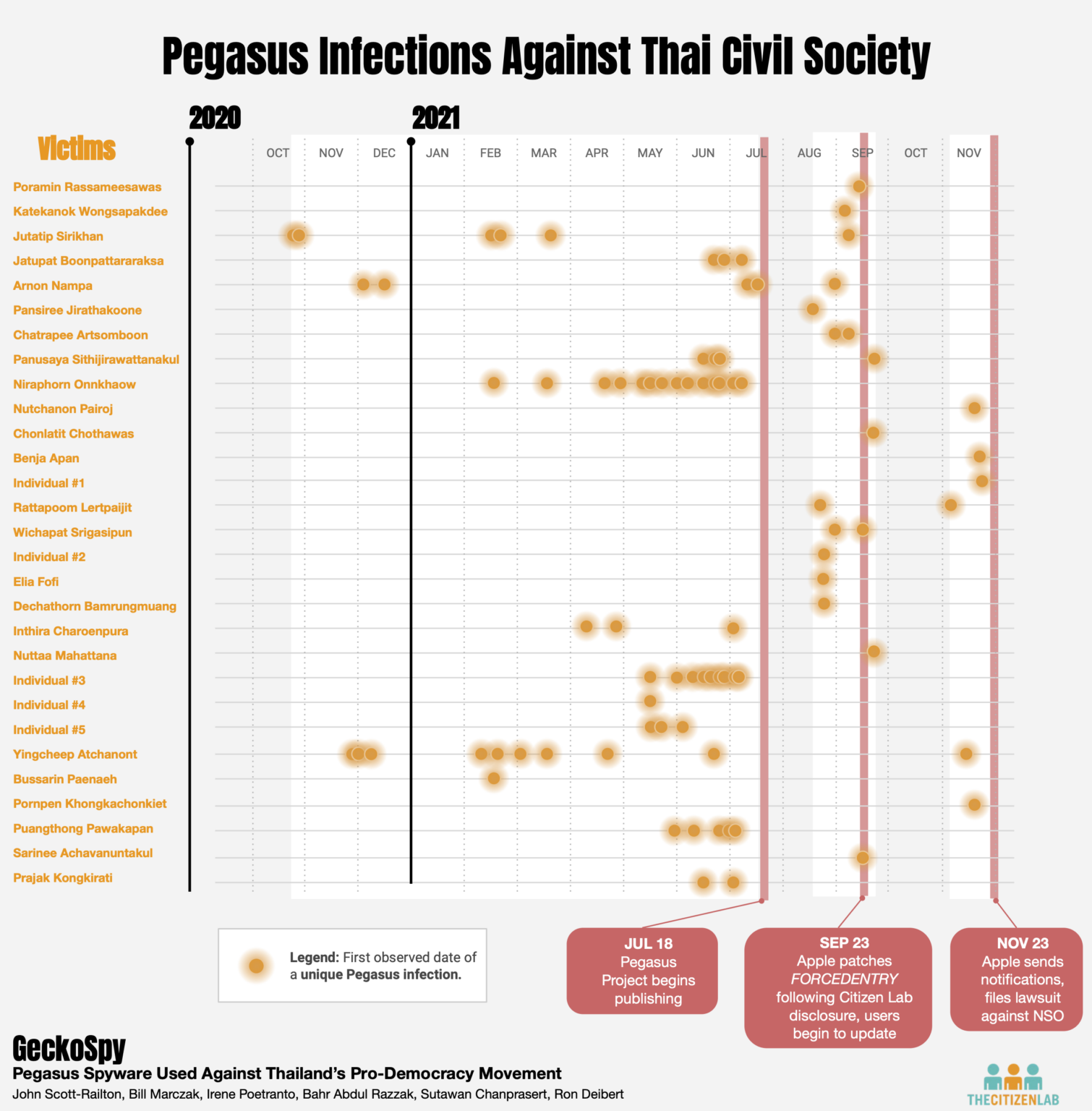

สำหรับการวิเคราะห์โทรศัพท์ที่ถูกแฮก ทาง Citizen Lab วิเคราะห์ช่วงเวลาจากข้อมูลในโทรศัพท์ และเครื่องบางส่วนให้ Security Lab ของ Amnesty International ตรวจสอบซ้ำเพื่อยืนยันว่าได้ผลตรงกัน

ที่มา – Citizen Lab