พร้อมจัดการกับ Ransomware และการโจมตีแบบ Zero-day Exploit ให้อยู่หมัด ตอบรับแนวคิด Synchronized Security ระหว่างระบบเครือข่ายและอุปกรณ์ปลายทาง

Sophos ผู้ให้บริการโซลูชันด้านความปลอดภัยครบวงจรชื่อดังจากสหราชอาณาจักร จัดงาน Sophos Partner Day เปิดตัวโซลูชันใหม่อย่าง Next-generation Endpoint Protection ชื่อว่า “Intercept X” สำหรับปกป้องอุปกรณ์ปลายทางจากภัยคุกคามระดับสูง ไม่ว่าจะเป็น Ransomware หรือ Zero-day Exploit พร้อมแชร์ข้อมูล Security Intelligence ร่วมกับ Network Security Platform ของ Sophos เพื่อเพิ่มความมั่นคงปลอดภัยให้แก่องค์กรจนถึงขีดสุด

“Sophos เป็นบริษัทผู้ให้บริการแพลทฟอร์มด้านความมั่นคงปลอดภัยแบบ Next-generation ที่ก้าวอยู่ในแนวหน้าของตลาด เราเน้นโฟกัสที่ตลาดขนาดกลาง (ไม่เกิน 1,000 ผู้ใช้) เนื่องจากบริษัทเหล่านี้มีทรัพยากรด้านบุคลากรและการเงินจำกัด รวมไปถึงมีผู้ดูแลระบบเพียงไม่กี่คน เราจึงออกแบบแพลทฟอร์มให้สามารถบริหารจัดการได้ง่าย แต่มีประสิทธิภาพสูง” — Sumit Bansal ผู้อำนวยการฝ่ายขายประจำภูมิภาคอาเซียนและเกาหลี

หยุดยั้ง Ransomware ได้ภายในไม่กี่วินาที พร้อมกู้ไฟล์ข้อมูลกลับคืนมา

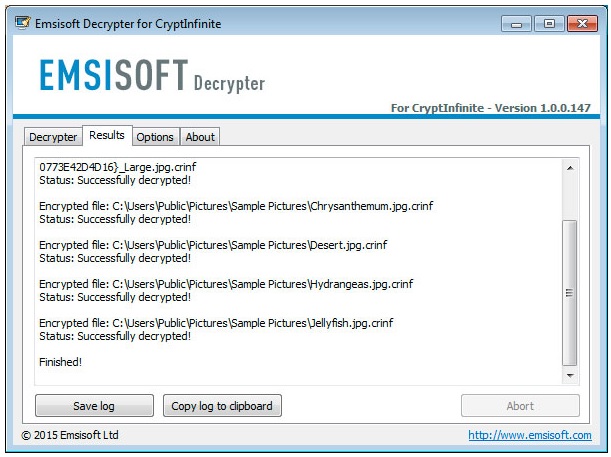

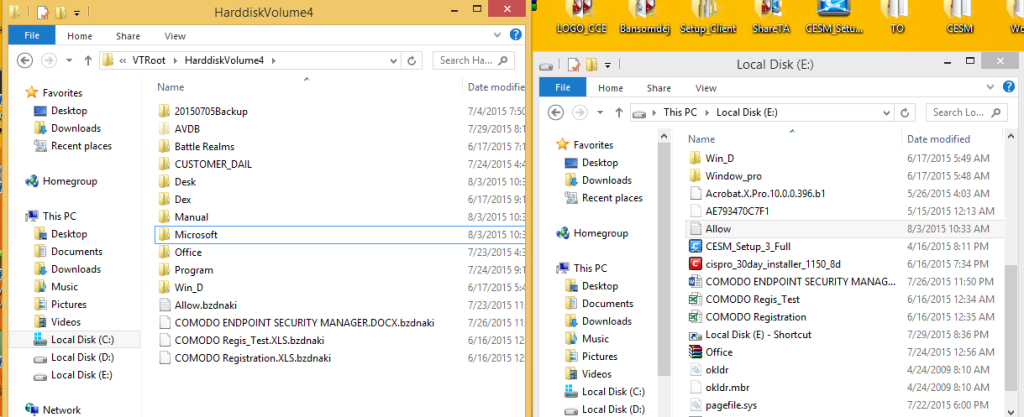

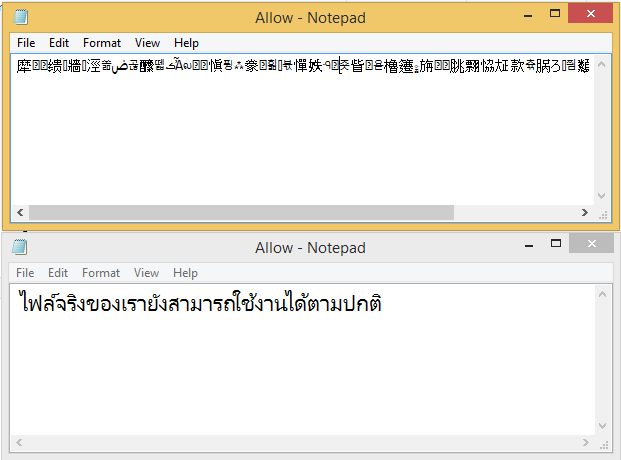

Sophos Intercept X มีฟีเจอร์สำคัญคือระบบ Anti-ransomware หรือที่เรียกว่า CryptoGuard ซึ่งแตกต่างจากโซลูชันสำหรับตรวจจับและป้องกัน Ransomware ทั่วไปตรงที่สามารถยับยั้งและจัดการคลีนมัลแวร์ได้อย่างรวดเร็ว รวมไปถึงสามารถกู้คืนไฟล์ที่ถูกเข้ารหัสกลับมาได้เสมือนไม่เคยถูกโจมตีมาก่อน

หลักการทำงานของ CryptoGuard เชิงเทคนิคเป็นดังนี้

- เฝ้าระวังการเข้าถึงไฟล์ – เมื่อตรวจพบว่ามีการเข้าถึงไฟล์ข้อมูลอย่างผิดปกติ เช่น มีความพยายามเข้ารหัสไฟล์ข้อมูล CryptoGuard จะทำการคัดลอกไฟล์ดังกล่าวเก็บไว้ก่อน

- ตรวจจับการโจมตี – เมื่อพบเห็นการกระทำที่ผิดปกติซ้ำๆ หลายครั้ง จนมั่นใจแล้วว่าเป็นการโจมตีจาก Ransomware จริง (เช่น ไฟล์ถูกเข้ารหัสไปแล้ว 3 ไฟล์) CryptoGuard จะทำการยับยั้ง Process นั้น

- เริ่มกระบวนการย้อนกลับ – หลังจากยับยั้ง Process ของ Ransomware แล้ว จะเริ่มกระบวนการย้อนคืนไฟล์ต้นฉบับที่คัดลอกไว้กลับคืนมา พร้อมทั้งจัดการทำลายไฟล์ที่ผิดปกติและคลีนมัลแวร์ เสมือนไม่เคยมีการโจมตีเกิดขึ้น

- เก็บวิเคราะห์หลักฐาน – แจ้งเตือนผู้ดูแลระบบพร้อมแสดงรายละเอียดเกี่ยวกับเหตุการณ์ผิดปกติที่เกิดขึ้น

https://player.vimeo.com/video/180040392

ตรวจจับการโจมตีแบบ Zero-day Exploit และทำ Root Cause Analysis แบบ 360 องศา

นอกจากป้องกัน Ransomware ได้แล้ว Sophos Intercept X ยังมีฟีเจอร์สำคัญในฐานะที่เป็น Next-generation Endpoint Protection อีก 3 ประการ คือ

- Anti-exploit: ระบบตรวจจับภัยคุกคามและการเจาะระบบแบบไม่ใช้ Signature ที่มุ่งเน้นการป้องกัน Unknown Malware และ Zero-day Exploits รวมไปถึงการโจมตีแบบ Advanced Persistent Threats โดยเฉพาะ โดยอาศัยหลักการตรวจจับเทคนิคที่แฮ็คเกอร์ใช้และการตรวจสอบพฤติกรรมที่ผิดปกติอันแสนแยบยล

- Root Cause Analysis: ระบบวิเคราะห์ภาพรวมของการโจมตีแบบ 300 องศา ซึ่งแสดงแผนภาพตำแหน่งของการโจมตีที่ลอบเข้ามา บริเวณที่ได้รับผลกระทบ จุดที่มีการสกัดกั้น พร้อมมอบรายละเอียดสำหรับการหาต้นตนสาเหตุของปัญหา รวมไปถึงให้คำแนะนำเพื่อที่ผู้ดูแลระบบจะได้นำไปจัดทำ Policies สำหรับป้องกันการโจมตีในลักษณะเดียวกันได้ในอนาคต

- Sophos Clean: ระบบการตามล่าและกำจัดร่องรอยของ Spyware และมัลแวร์ที่ฝังตัวหรือซ่อนตัวในจุดที่ลึกที่สุดของระบบ

แชร์ข้อมูล Security Intelligence กับระบบเครือข่ายผ่านแนวคิด Synchronized Security

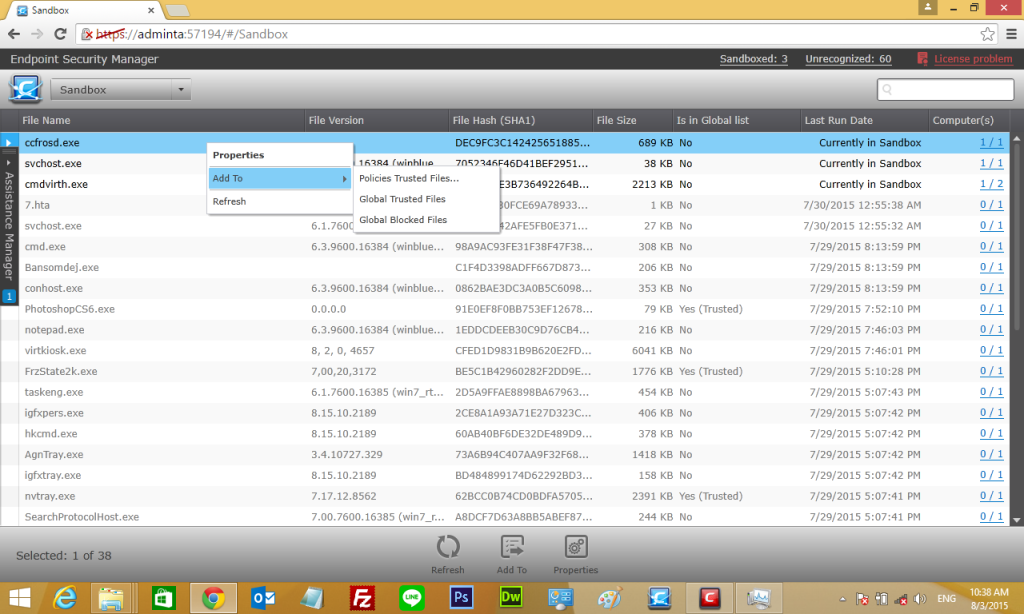

Security Heartbeat หรือเรียกอีกชื่อหนึ่งว่า Synchronized Security เป็นฟีเจอร์เด่นสุดของ Sophos Security Platform ซึ่งทำหน้าที่แชร์ข้อมูลความมั่นคงปลอดภัยระหว่าง Network Security กับ Endpoint Security เข้าด้วยกันแบบเรียลไทม์ เมื่อฝั่งใดฝั่งหนึ่งตรวจพบเหตุการณ์ที่ผิดปกติ ก็จะบอกให้อีกฝั่งรับทราบทันทีเพื่อหาทางป้องกัน และรับมือกับภัยคุกคามและความเสี่ยงที่อาจจะเกิดขึ้นก่อนที่ภัยคุกคามจะแพร่ขยายตัวออกไป

ยกตัวอย่าง เมื่อระบบ Endpoint Protection ที่เครื่องปลายทางตรวจพบพฤติกรรมผิดปกติ เช่น ตรวจจับการติดต่อสื่อสารระหว่างมัลแวร์กับ C&C Server ได้ นอกจากระบบ Endpoint Protection จะบล็อคการเชื่อมต่อของอุปกรณ์ปลายทางแล้ว ก็จะแจ้งเตือนไปยัง Sophos XG Firewall เพื่อตัดขนาดการเชื่อมต่อดังกล่าวกับระบบเครือข่ายด้วยเช่นกัน เพื่อป้องกันการแพร่กระจายของภัยคุกคาม และปัญหาการเจาะระบบที่อาจจะเกิดขึ้นได้ในอนาคต รวมทั้งแยกอุปกรณ์ปลายทางที่มีปัญหาออกมาเพื่อให้แน่ใจได้ว่าข้อมูลอันสำคัญขององค์กรจะไม่ถูกขโมยออกไปสู่ภายนอกก่อนที่จะจัดการคลีนมัลแวร์ให้เรียบร้อย

“ไม่มีบริษัทอื่นที่พร้อมให้บริการรูปแบบการซิงโครไนซ์และการแลกเปลี่ยนข้อมูลระหว่าง Endpoint และผลิตภัณฑ์ Network Security [อย่างที่ Sophos ทำ]” — Chris Christiansen รองประธานฝ่ายผลิตภัณฑ์ด้านความมั่นคงปลอดภัยของ IDC ให้ความเห็น

เปิดตัว Sophos Central แพลทฟอร์มด้านความมั่นคงปลอดภัยแบบรวมศูนย์

Sophos Central เป็น Console สำหรับบริหารจัดการแพลทฟอร์มของ Sophos ทั้งหมด ไม่ว่าจะเป็น Network Security หรือ Endpoint ผ่านทางระบบ Cloud แบบรวมศูนย์ โดยแบ่งฟีเจอร์ออกเป็น 3 รายการสำหรับผู้ดูแลระบบในองค์กร พาร์ทเนอร์ที่เข้ามาช่วยดูแลระบบ และผู้ใช้ทั่วไป

- Sophos Central – Admin: หรือที่รู้จักกันก่อนหน้านี้ในชื่อ Sophos Cloud ช่วยให้ผู้ดูแลระบบสามารถบริหารจัดการผลิตภัณฑ์ของ Sophos ทั้งหมดได้ภายใน Console เดียว ไม่ว่าจะเป็น Endpoint, Server, Firewall, Mobile, Encryption, Email หรือ Web รวมไปถึงทำหน้าที่เป็น Wireless Controller สำหรับควบคุมระบบ Wi-Fi ได้อีกด้วย

- Sophos Central – Partner: Console สำหรับให้พาร์ทเนอร์บริหารจัดการ License และติดตามดูแล Firewall ของลูกค้าผ่านระบบ Cloud ได้เมื่อลูกค้าพบปัญหาหรือต้องการความช่วยเหลือ โดยที่ไม่จำเป็นต้อง Remote ไปที่ไซต์ของลูกค้าหรือเข้าไปยังบริษัทโดยตรง ช่วยให้สามารถซัพพอร์ทจากระยะไกลได้อย่างรวดเร็ว

- Sophos Central – Self Service: บริการใหม่สำหรับผู้ใช้ทั่วไปให้สามารถบริหารจัดการอุปกรณ์ส่วนตัว (BYOD) ได้อย่างรวดเร็ว ไม่ว่าจะเป็นการทำ Self-service Provisioning การจัดการกับอีเมลที่ถูกกักกัน และการตั้งค่าความมั่นคงปลอดภัยของ AP และ Hotspot เป็นต้น ซึ่งช่วยลดภาระงานของฝ่าย IT ลงได้เป็นอย่างดี

Sophos Intercept X, Synchronized Security และ Sophos Central พร้อมให้บริการในประเทศไทยแล้ว ผู้ที่สนใจสามารถสอบถามข้อมูลเพิ่มเติมได้ที่ทีมงาน Sophos ประเทศไทยหรือตัวแทนจำหน่าย

from:https://www.techtalkthai.com/sophos-releases-intercept-x-next-generation-endpoint-protection/